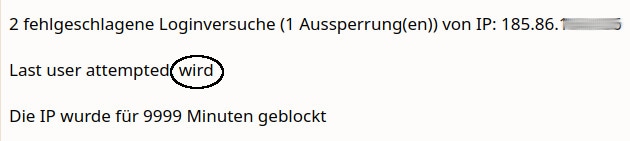

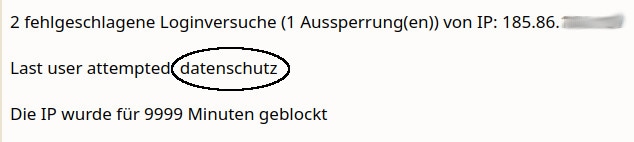

Das ständig versucht wird in das Backend von WordPress einzudringen ist ja fast schon „normal“. Mit der Installation des Plugin Limit Login Attempts kann man ja schon sehr viel erreichen um diese Herrschaften fern zu halten. Durch die Einstellung dort, dass der Admin per E-Mail informiert wird wenn wieder einer gesperrt wurde bleibt man auf dem Laufenden. Schlussendlich weiß man durch diese Benachrichtigungen auch wenn es Zeit wird den Riegel in Sachen Sicherheit vielleicht noch ein wenig fester zu schließen.

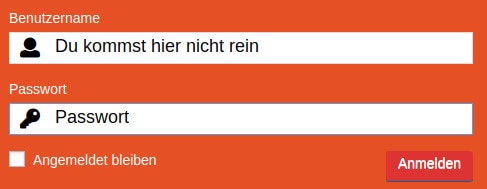

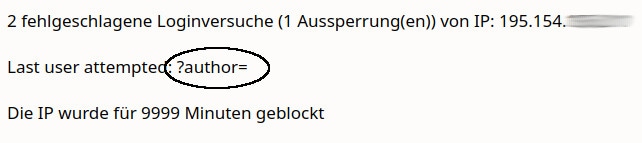

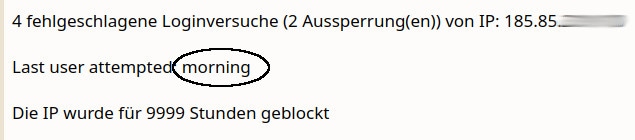

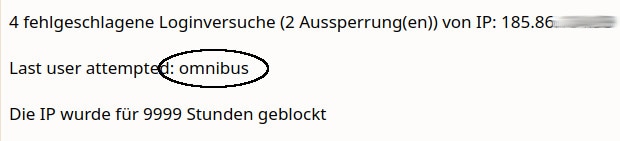

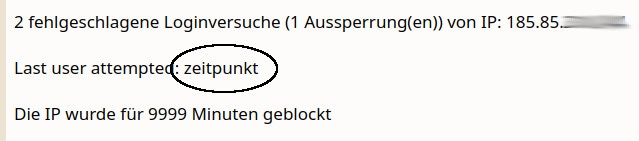

Das „spannende“ an diesem Plugin ist auch, dass man übermittelt bekommt mit welchen Benutzernamen versucht wurde ins Backend einzudringen. Vieles ist so der Standard wie admin, wordpress, blog, backend oder manchmal auch der tatsächliche Nutzername. Bei einigen Versuchen muss man ein bisschen schmunzeln, bei anderen wiederum fragt man sich schon wie man darauf kommen könnte, dass der Benutzername genau so lautet. Der Kreativität bei den Fakenamen dieser – ich nenne sie jetzt einfach mal Hobby-Halunken – scheint wirklich keine Grenze gesetzt zu sein wie nachfolgende Bilder zeigen.

WordPress Login verstecken und Hackern den Riegel vorschieben

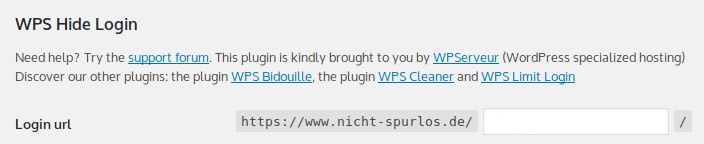

Das Plugin ist nicht neu, es ist schon länger auf dem Markt und es wird inzwischen von Nutzern im 6-stelligen Bereich eingesetzt. Die Bewertung ist bei über 4,5 von 5 Sternen. Die Rede ist hier von WPS Hide Login – den Login von WordPress einfach kurzerhand verstecken. Was bis hierher unter oder erreichbar war, nämlich das Backend mündet ab sofort auf einer 404er Seite. Der Zugang zum Backend wurde umbenannt. Dabei kann man einen individuellen Namen verwenden.

Dieser kann wenn man möchte auch gerne kryptisch sein. Den Login erreicht man künftig dann z.B. nur noch unter https://domain.org/dasistjetztmeinneuerlogin/. Nur eines sollte man nicht, den Namen vergessen. So zählt man ganz schnell selbst zu den Ausgesperrten.

Fakt it der Verwendung von WPS Hide Login – die Zahl der Versuche geht deutlichst zurück – bei mir hier auf Null. Dies lässt sich daran feststellen, weil Limit Login Attempts trotzdem und unabhängig davon weiter seinen Dienst verrichtet und keine Mitteilungen mehr von Fehlversuchen eintrudeln.

Limit Login Attempts und Verbindung mit WPS Hide Login ist die ideale Kombi zur Absicherung des WordPress Backends. Nun gibt es auch kein „schmunzeln“ mehr im Hinblick auf Phantasienamen. Doch damit lässt sich gut leben.

Ich habe noch den Google Authenticator im Einsatz, damit zusätzlich zum Passwort noch ein regelmäßig neugenerierter Code eingegeben werden muss. Und dazu dann zustätzlich noch einen .htacess vorgeschaltet.

Die .htaccess sollte ja sowieso Standard sein. Meine (länger zurückliegenden) Erfahrungen mit dem Google Authenticator waren nicht so überzeugend sodass er wieder rausflog. Kann sein dass es heute besser ist. Wichtig ist eine gute Absicherung, auf welchem Weg auch immer.

Auf der Seite unseres Tischtennisvereins verwende ich das Plugin „Edit Author Slug“ (https://de.wordpress.org/plugins/edit-author-slug/), mit dem ich den Benutzernamen in der URL des Autoren-Archivs individuell ändern kann. So ist kein Rückschluss auf den Benutzernamen mehr möglich. Da hier mehrere auch unerfahrene Autoren am Werk sind, kommt auch „2-Step Verification“ von Sergej Müller zum Einsatz, , das einen fünfstelligen Bestätigungscode an die registrierte E-Mail-Adresse des Benutzers sendet, der dann einzugeben ist. Statt Limit Login Attempts kommt „Wordfence Security“ (https://de.wordpress.org/plugins/wordfence/) zum Einsatz, das neben der Begrenzung der Anmeldeversuche inkl. Sperrung der Angreifer auch weitere Funktionen inkl. einer Firewall bietet.

Ein kleines Fort Knox :-) . Aber wenn dort wie Du schreibst mehrere und eben unerfahrene Autoren am Werk sind ist das durchaus berechtigt. Wordfence Security kenne ich auch, hab darüber auch mal berichtet. Ich möchte unter dem Strich so wenig wie möglich Plugins haben. Nicht zuletzt auch wegen der DSGVO und jenen Plugins die „durch die Hintertüre“ nach Hause telefonieren.